Проблема с установкой Nextcloud 18.0.0

Февраль 5, 2020 - Время чтения: ~1 минут

При установке Nextcloud возникает ошибка приложения "Community Document Server"

в логах сервера видим следующие строки:

GuzzleHttp\Exception\ConnectException: cURL error 28: Operation timed out after 130000 milliseconds with 109183188 out of 315849196 bytes received (see http://curl.haxx.se/libcurl/c/libcurl-errors.html)

На сколько я понял эта ошибка возникает из за того что приложение слишком большого объема, и в процессе установки отваливается по таймауту не успев скачать его.

Можно попробовать увеличить таймаут, изменив строку

RequestOptions::TIMEOUT => 30,

в файле: /путь_до_nextcloud/nextcloud/lib/private/Http/Client/Client.php

на большее значение. Если это не помогает, например скорость скачивания медленная, можно скачать приложение вот по этой ссылке: Community Document Server распаковать его и записать в директорию nextcloud/apps

После чего перейти в Приложения и включить его.

Термостат для двухконтурного котла Bosh

Ноябрь 21, 2019 - Время чтения: 4 минуты

Принцип работы термостата

В большинстве современных котлов есть место для подключения термостата – это два контакта, соединенных перемычкой. Принцип работы очень простой, когда контакты замкнуты – котел включается, если разомкнуты – не включается. Перемычка в стандартной поставке котла постоянно замыкает контакты, и цикл работы происходит по его собственной логике заданной в настройках (например, по таймеру).

В случае, когда вместо перемычки подключается термостат - замыкание или размыкание контактов происходит по логике, заданной уже термостатом. Тремостат получает данные о температуре помещения с датчика температуры (DS1820) и согласно настройкам переключает реле в замкнутое, либо разомкнутое состояние.

Возможности

- регулировка работы котла в пределах заданной температуры

- два режима работы обычный/энергосберегающий (может использоваться для установки режима работы отопительной системы, при котором температура в отсутствие в доме людей или в ночное время будет ниже на указанное значение)

- независимая регулировка температуры разных режимов

- удаленное управление и настройка с помощью браузера

- смена режимов работы с помощью протокола mqtt

- получение с помощью протокола mqtt данных о режиме работы котла, а также значений текущей температуры с датчика.

- отображение на экране данных о работе (режим работы, текущая температура, статус, гистересис)

Умная дверь

Ноябрь 21, 2019 - Время чтения: ~1 минут

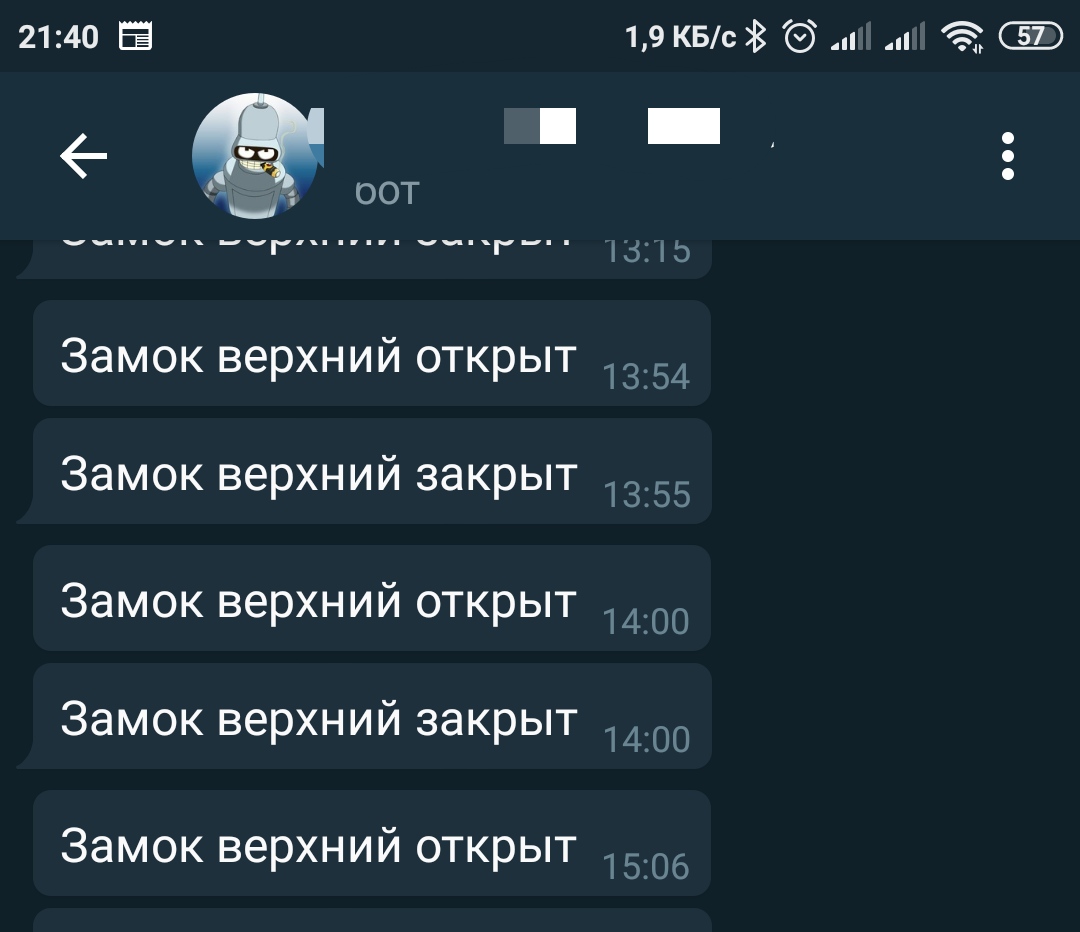

Сделал на основе Esp8266 систему оповещения в Телеграм открытия закрытия замков входной двери.

Как дойдут руки накатаю статью по этому поводу... если кому-то интересно будет.

Короткое видео как работает:

Продолжение тут.

Ubuntu в домене Active Directory с помощью sssd и realmd

Ноябрь 21, 2019 - Время чтения: 4 минуты

Имеем Ubuntu 18.04 и домен Windows AD

Задаем hostname компьютеру командой:

hostnamectl set-hostname <hostname>

где, <hostname> имя компьютера, которое должно быть уникальным

устанавливаем пакеты

apt install sssd heimdal-clients msktutil realmd packagekit adcli

проверяем доступность контролера

nslookup dc1.demo.ru

ping dc1.demo.ru

при необходимости редактируем файл /etc/hosts, указываем FQDN для данного хоста

127.0.0.1 localhost

127.0.1.1 <hostname>.demo.ru <hostname>

пробуем найти доступные домены:

realm discover demo.ru

demo.ru

type: kerberos

realm-name: DEMO.RU

domain-name: demo.ru

configured: no

server-software: active-directory

client-software: sssd

required-package: sssd-tools

required-package: sssd

required-package: libnss-sss

required-package: libpam-sss

required-package: adcli

required-package: samba-common-bin

вводим в домен:

realm join -U AD_admin dc1.demo.ru

где AD_admin - имя пользователя домена с правами администратора

правим файл /etc/sssd/sssd.conf

Изменяем параметр use_fully_qualified_names для возможности ввода имени пользователя без указания домена

use_fully_qualified_names = False

Задаем путь домашней директории пользователя

fallback_homedir = /home/%u

включаем и перезапускаем сервис

systemctl enable sssd.service

systemctl restart sssd.service

запускаем pam-auth-update и отметчаем там все галочки для того чтобы при первом логине создавалась домашняя директория.

чтобы получить информацию о домене запускаем

realm list

также некоторою информацию можно получить с помощью утилиты adsli.

adcli info demo.ru

добавляем правило в /etc/sudoers, чтобы доменный пользователь входящий в группу Domain Admins мог получать права администратора локального компьютера:

visudo

и добавляем туда строку:

%Domain\ Admins ALL=(ALL) ALL

После чего можем авторизоваться с помощью учетной записи пользователя AD.

ssh domain_user@<hostname>

Теперь убедитесь, что членство в группе разрешается правильно:

id

uid=588405340(domain_user) gid=588400618(domain users) groups=588400618(domain users),588400715(domain admins),588400134(denied rodc password replication group),588402352(rd gateway connection (users))

Вы должны увидеть членство в группе из управляемого домена.

PS: Ссылка на скрипт: join_ad.sh

еще ссылки: habr

Подключаемся к Active Directory с помощью realmd